CVE-2017-11882

潜伏offcie17年的漏洞,POC已出,大家赶快打补丁吧!

项目介绍

这个简单的PoC为CVE-2017-11882。这种利用触发器WebClient服务从攻击者控制的WebDav服务器启动和执行远程文件。这种方法的原因可能是方便的是执行的命令长度的限制。但是借助WebDav,可以在易受攻击的计算机上启动任意攻击者控制的可执行文件。该脚本使用多个OLE对象创建简单的文档。这些对象利用CVE-2017-11882,从而导致顺序执行命令。

项目地址1

https://github.com/embedi/CVE-2017-11882

用法1

webdav_exec_CVE - 2017 - 11882. py - u trigger_unc_path - e executable_unc_path - o output_file_name

项目地址2

https://github.com/Ridter/CVE-2017-11882/

用法2

python Command_CVE-2017-11882.py -c "cmd.exe /c calc.exe" -o test.doc

说明

43b原脚本来自于https://github.com/embedi/CVE-2017-11882

109B脚本原来自于https://github.com/unamer/CVE-2017-11882/(现在unamer的代码已经可以执行的shellcode)

补丁修复

(1)下载https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11882 更新补丁进行修补

(2)开启Windows Update功能,定期对系统进行自动更新

(3)安装防护软件(很多防护软件已经更新了病毒库)

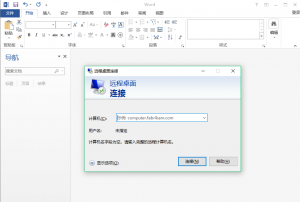

复现

非常简单,下载下来这个POC,地址上面有,我这个是Ridter项目的POC,差别也就是参数-C -E的区别,在POC目录下输入一下内容,命令执行的大家自行开发

![]()

然后....就完成了

赶紧打补丁吧 ,装杀软........附件不要轻易打开....

文章评论